概要总结:

- 我们报道了WhisperPair这一严重漏洞,它影响使用Google Fast Pair技术的蓝牙设备,黑客可通过受感染设备实现远程控制、跟踪或录音。

- Google Pixel Buds、Sony WH-1000系列等热门产品均受影响,而苹果自家配件因不使用Google Fast Pair而安全。

- 无论使用安卓还是iPhone,只要搭配了受影响的蓝牙设备都会面临风险,彻底解决需依赖厂商推送固件更新。

如果你正在使用支持Google Fast Pair的蓝牙设备,那么它极有可能被黑客完全接管——黑客可以随意播放声音、通过设备麦克风偷录,甚至在设备支持Google Find My Device的情况下对你进行定位跟踪。而且别以为用iPhone或Mac就安全了——这个漏洞存在于蓝牙设备本身,黑客只需在蓝牙范围内用自己的设备就能发起攻击。

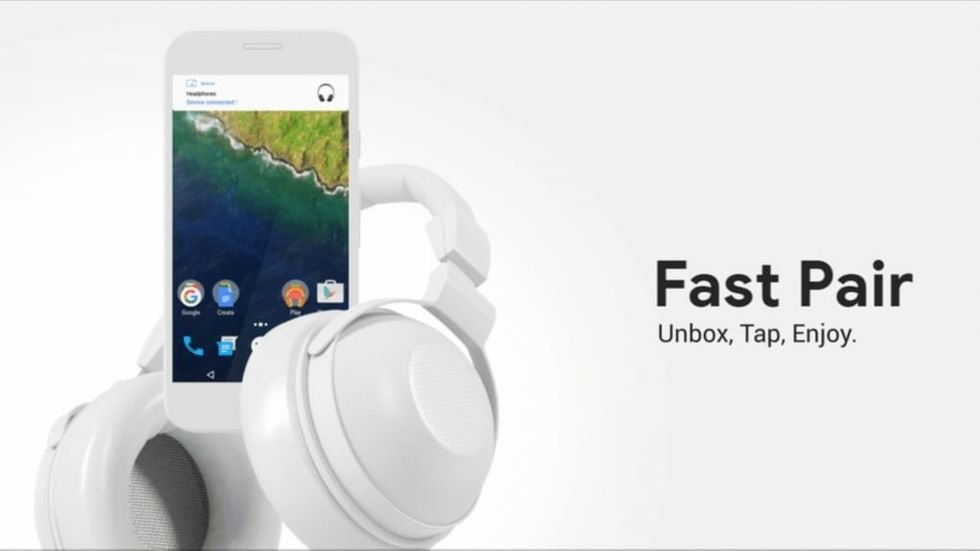

这个名为WhisperPair的漏洞,利用了许多蓝牙设备在实现Google Fast Pair技术时的严重缺陷。攻击原理如下:

当你的手机或电脑(主机设备)尝试通过Google Fast Pair与配件(如耳机)配对时,会向目标配件发送配对请求。如果配件此时不在配对模式,正常协议要求它应该直接忽略后续请求。但据鲁汶大学COSIC研究小组发现,大量设备并没有正确实现这一协议,导致主机仍然可以强行完成配对。

如果你使用的是苹果自家的AirPods或AirTag,那完全不受影响,因为它们根本不兼容Google Fast Pair。但如果你使用的是其他品牌的热门蓝牙产品,比如Google Pixel Buds、Sony WH-1000系列等,这些产品已经被证实存在严重漏洞。而且因为漏洞存在于配件固件本身,所以无论你搭配的是iPhone、安卓、Mac还是Windows电脑,都一样中招。

你可以在WhisperPair官方网站上查询已知受影响和已确认安全的设备列表。值得一提的是,Beats系列中唯一经过测试的型号是Solo Buds,已被确认不受此漏洞影响。其余部分型号虽被列在网站上,但尚未经过完整测试。

如果你手上的设备已被确认受影响,唯一的修复方式只能等待厂商推送固件更新。你需要持续关注自己蓝牙配件厂商是否发布了针对此漏洞的固件,并及时更新。这可能需要较长时间,甚至对某些设备来说,修复永远都不会到来。

2507222545

2507222545

全部评论 0

暂无跟帖